情報セキュリティ担当は、情報セキュリティポリシーで定めた事項が、組織全体で実行されるように、情報システムの管理・運用を行い、社員・職員に教育・指導する立場の人です。

情報通信技術の進歩は早く、企業・組織の情報資産を脅かす新しい脅威が次々に登場しています。情報セキュリティ担当には、これらの脅威について情報を収集し、必要に応じて経営層や外部の専門家とも連携しながら、組織全体の情報セキュリティ体制を見直していく役割も期待されています。

ここでは、企業・組織における情報セキュリティ担当が実践すべき情報セキュリティ対策について説明します。

既に組織内で情報セキュリティポリシーが策定されている場合には、その内容を元にして情報セキュリティ対策を進めるようにしてください。

情報セキュリティ担当の役割

情報セキュリティ対策では、情報セキュリティ担当が中心となって活動を行います。主な役割は以下の通りです。

- 経営層をサポートして情報セキュリティポリシーを策定、更新する

- 情報セキュリティポリシーの教育を行い普及させる

- 最新の脅威や手口の情報を入手し、社員や職員へ注意喚起する

- ウイルス感染、異常検知時の初動対応を行う

日々の情報発信や教育活動はもとより、事が発生した時の初動対応は、情報セキュリティ担当の腕にかかっています。初動対応が遅れると被害が拡大します。常に最新の情報を入手して、いざという時に備えてください。

セキュリティインシデント

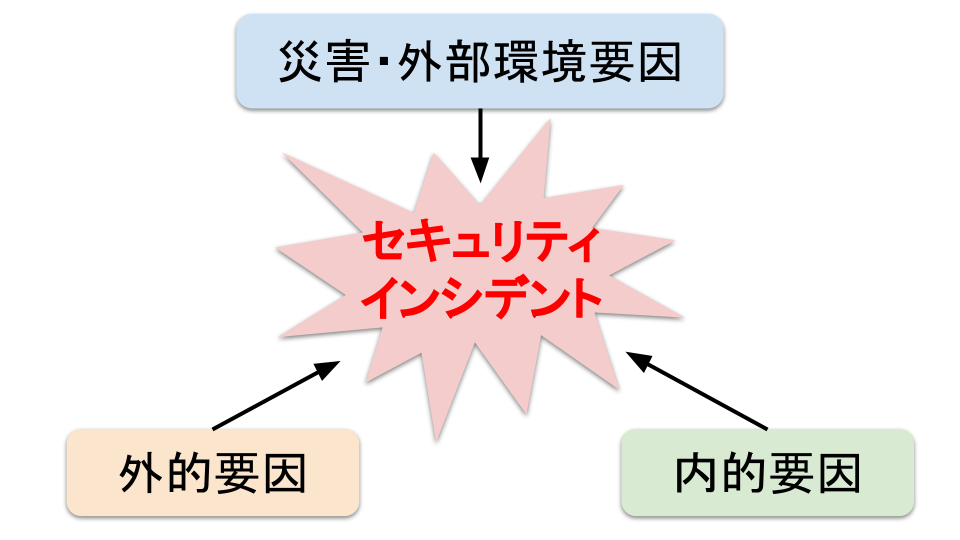

情報セキュリティに関する様々な事象のことを、セキュリティインシデントと呼びます。具体的には、サイバー攻撃によるサービスの停止、ヒューマンエラーによる情報漏えい、天災などによる事故など、企業の安全性を揺るがすような情報セキュリティに関する事象を指します。

セキュリティインシデントは、内容が多岐にわたるため、発生要因を理解して、適切な対策を実施する必要があります。

セキュリティインシデントの発生要因

外的要因

外的要因とは、企業外部からの攻撃・脅威を指します。発生すると経営活動の停止に追い込まれることもあるため、外的要因によるセキュリティインシデントを防止する対策は欠かせません。

外的要因によるセキュリティインシデントには、以下のようなものがあります。

- 不正アクセスによるデータの改ざん・消去

- ランサムウェア攻撃による身代金の要求

- 標的型攻撃メールによる機密情報の盗取

- サイバー攻撃の踏み台として悪用

- SQLインジェクション攻撃による情報漏えい

- DDoS攻撃によるサーバーダウン

内的要因

内的要因とは社員・職員のヒューマンエラーや不正など、企業内部から発生する攻撃・脅威を指します。昔から、内部不正による情報漏えいの被害や、不注意による情報漏えいの被害は発生していましたが、最近は特に 件数・被害額 が大きくなっています。今までのやり方にこだわるのではなく、社内のセキュリティ体制を見直すことも重要です。

内的要因によるセキュリティインシデントには、以下のようなものがあります。

- 記録媒体の紛失・盗難による情報漏えい

- メールの誤送信による情報漏えい

- シャドーITのマルウェア感染

- 推測されやすいID・パスワードが原因の不正アクセス

- 不適切なアクセス管理が原因のデータ改ざん・消去

- 内部不正による情報の漏えい

災害・外部環境要因

停電・火災・地震などの災害や、外部サービスのシステム障害が原因でセキュリティインシデントが発生するケースが増えてきています。これらは復旧までに時間がかかるケースも少なくないため、迅速に復旧できるよう、事前に復旧計画を検討しておくことが重要です。

災害・外部環境要因によるセキュリティインシデントには、以下のようなものがあります。

- 地震や火事が原因の設備崩壊

- 外部サービスのシステム障害に伴うサービスの停止

- 外部サーバの障害に伴うデータの損失

セキュリティインシデントの発生パターン

セキュリティインシデントの発生には、いくつかのパターンがあります。

不正アクセス

不正アクセスとは、アクセス権限を持たない第三者がサーバやシステムの内部に侵入する行為です。OSやソフトウェアの脆弱性を狙ったり、ユーザーID・パスワードを不正に入手したりすることで起こります。簡単すぎるパスワードを管理者が設定していたために発生することもあります。不正アクセスされると、情報漏えいやWebサイトの改ざん、マルウェア感染など、さまざまなセキュリティインシデントが発生します。

フィッシング詐欺

実在のサービスや企業をかたり、偽のメールやSMS(スマホのショートメッセージ)で偽サイトに誘導し、ユーザーIDやパスワードなどの情報を盗んだり、マルウェアに感染させたりする手口です。 情報を盗まれると、ユーザーを乗っ取られてお金を奪われたり、インターネット通信販売サイトで勝手に買物をされたりします。

ブルートフォース攻撃(総当たり攻撃)

ログイン画面で、攻撃者が知り得たユーザーIDと、任意の文字列を次々にパスワード欄に入力し、パスワードの特定と不正ログインを試みる攻撃です。専用のプログラムを用いて自動で行われる場合が多く、コンピューター処理能力の向上により、パスワード解読の所要時間も短くなっています。

リバースブルートフォース攻撃

ユーザーが使うサイトのパスワードを固定して、使われていそうなユーザーIDを総当たりで試し、不正ログインを試みる攻撃です。特定の誰かを狙わず、ログインさえできれば攻撃対象は誰で良いので、ユーザーIDにも注意が必要です。

パスワードスプレー攻撃

同じパスワードを、複数のユーザーIDのログインで、同時に試みる攻撃です。ログインの際に一定の回数パスワードを間違えると、ユーザーIDがロックされる仕組みが増えていますが、時間経過でロックが解除される設定をしてあった場合は、解除されるまで他のユーザーIDでログインを試し、ロック解除後に、再度攻撃します。一度に複数のユーザーのログインを試せるので、攻撃者にとって効率の良い攻撃になります。

パスワードリスト型攻撃

何らかの方法で入手したユーザーIDとパスワードの組み合わせのリストを使って、ログインを試みる攻撃です。この攻撃で利用するリストは、不正アクセスを試みるサービスから流出したものとは限りません。別のサービスであっても、同じユーザーIDとパスワードの組み合わせを使っていれば、不正にログインすることができてしまいます。ユーザーIDはメールアドレスとなっているサービスも多いので、パスワードは、使い回ししないようにしてください。

マルウェア感染

マルウェアとは、コンピュータに悪影響を及ぼすウイルスの総称です。不正なサイトへアクセスしたり、メールでマルウェアが添付されたファイルを開封することで感染します。USBメモリを経由して感染する場合もあります。

マルウェア感染による主な被害は、データの破壊・情報の抜き取り・スパムメールの発信などです。データを暗号化して、復旧と引き換えに身代金を要求する ランサムウェア や データの暗号化だけでなく、盗取(とうしゅ)したデータの公開を止めるために身代金を要求する 二重脅迫型ランサムウェア も増えています。

直接的な被害のほかに、マルウェア感染端末が別の組織を攻撃するために使用される 踏み台 や Bot化 など、知らないうちに犯罪に加担してしまう場合もあります。感染方法、振る舞い方の違いで、いくつかの型に分けられます。

ファイル感染型

パソコン上の実行形式のファイルやプログラムに感染して増殖します。元のファイルやプログラムの意図とは異なる動作を実行させ、値の変更、データの破損、データの削除を行います。

マクロ感染型

WordやExcelなどのファイルに悪意のあるマクロを組み込むことで、メールや各種メッセージツールから感染させて増殖します。

ワーム型(worm)

ネットワークの脆弱性を突いて侵入し、ネットワークを介して感染を拡大させ、パソコンの乗っ取りや、情報の盗取などを行います。ワームとは本来ミミズや芋虫に類する「虫」を意味する言葉ですが、ネットワーク内を虫のように這いまわるという特性から「ワーム」と名づけられました。他のプログラムを必要とせず、単独で存在することが可能です。

スパイウェア型

コンピュータに不正侵入し、個人情報や行動を監視して、気づかないうちに外部に情報を送信するプログラムのことです。外部送信される情報には、コンピュータ構成、アクセスしたWebサイトの情報、 ユーザーID:パスワード、クレジットカード情報などがあります。本来のプログラムが正常に動作しているように見せかけるため、知らないうちにインターネット経由で、パソコン内部の情報を、送信・漏えいし続けます。

トロイの木馬型

無害なプログラムを装ってシステム内に侵入し、気がつかれないように攻撃を行うマルウェアです。ギリシャ神話の「トロイア戦争」に由来していますが、「自己増殖はしない」「寄生先が不要」「安全なファイルに偽装する」などの特徴を持っています。感染すると知らぬ間に機密情報を盗取されたり、第三者へのサイバー攻撃の踏み台にされたりします。

標的型攻撃メール

特定の企業・組織・個人を狙って、機密情報や知的財産、アカウント情報(ID、パスワード)などを搾取しようとするメールです。 受信者が不審を抱かないよう、あたかも業務に関係したメールのように偽装するなど巧妙な騙しのテクニックが駆使されているのが特徴です。URLリンクや添付ファイルを開くことでマルウェアに感染します。代表的なものにEmotet(エモテット)があります。

DoS攻撃(DDoS攻撃)

DoS攻撃(Denial of Service:サービス拒否攻撃)とは、標的が提供するサービスの妨害を意図した攻撃です。妨害の方法は、標的サーバで使用しているソフトウェアの脆弱性を悪用した方法や、大量のリクエストやデータを送信しサーバのリソースやインターネット回線を逼迫(ひっぱく)させる方法が存在します。

特に後者の場合は、マルウェア感染した複数の端末から、一斉にリクエストを送信する方法が使用されます。このような手口を DDoS攻撃(Distributed Denial of Service:分散型サービス拒否攻撃)と呼びます。

DoS・DDoS攻撃の目的は、競合サイトへの妨害や金銭目的の脅迫、コンテンツに対する抗議などです。攻撃を受けるとWebサイトにアクセスできなくなるため機会損失につながり、ユーザからの信用も低下します。

脆弱性の悪用

ソフトウェアを導入する際、その時点での最新版を使用しますが、時間の経過とともに新たな脆弱性が発見される場合があります。情報管理担当者は、ソフトウェアが常に最新の状態に保たれているか、注意しなければいけません。脆弱性を悪用する攻撃には、以下のようなものがあります。

SQLインジェクション攻撃

SQLインジェクション攻撃とは、不正なSQLクエリをWebアプリケーションの入力欄に記載して送信することで、データベースにアクセスして情報を盗んだり、データベースを改ざんしたりします。SQL(エスキューエル:Structured Query Language)とはデータベースを操作するための命令文で、脆弱性のあるアプリケーションなどに不正なコードを送信することで、個人情報を盗んだり、Webサイトの予約システムや通販システムなどの幅広いシステムを改ざんしたりします。

クロスサイト・スクリプティング攻撃(XSS)

ウェブアプリケーションの中には、検索キーワードの表示画面や、個人情報登録時の確認画面など、利用者からの入力情報やHTTPヘッダの情報を処理して、ウェブページとして出力するものがあります。ウェブページへの出力処理に問題がある場合、そのウェブページにスクリプト等が埋め込まれ、偽のページを表示させたり、ブラウザが保存しているCookieを搾取したり、任意のCookieをブラウザに保存したりできます。また、Cookieに過去にログインしたサイトのセッションIDが保存されていた場合は、利用者になりすまして不正アクセスされてしまう場合もあります。このような攻撃を「クロスサイト・スクリプティング攻撃」と呼びます。

バッファオーバーフロー攻撃

プログラム実行時にデータを一時的に格納するメモリ領域内の場所(バッファ)を溢れさせることにより、実行中のプログラムを強制停止させられたり、悪意のあるコードを実行させてDoS攻撃の踏み台にさせられたり、管理者権限が乗っ取られたりする被害を受けます。

ヒューマンエラー

意図せずに人によって起こされるものをヒューマンエラーと呼びます。ヒューマンエラーに起因するものには、いくつかの種類があります。

メールの誤送信

TO/CC/BCC の使用間違い、宛先の入力ミス、ファイルの添付誤りなどがあります。ヒューマンエラーを完全に防ぐのは困難ですが、不注意による情報漏えいの被害は非常に多いため、企業全体で合理的にミスを減らすための機械的な対策が求められます。

記録媒体の持ち出し・紛失

USBメモリや外付けHDDなど社内の記録媒体を持ち出した際、外出先で紛失したり、盗難の被害に遭ったりするセキュリティインシデントも少なくありません。記録媒体を第三者に閲覧されれば、情報漏えい事故につながります。

社員・職員が、誰でも自由に記録媒体を持ち出せる状態を放置すれば、インシデントが発生する危険性が高まります。持ち出す際は管理者の許可を得る、個人が所有する記録媒体は使用しないといったルールの設定が求められます。また、パスワードつきの記録媒体を使用する、データを暗号化する、管理外の媒体を持ち込ませない、端末で利用できなくするという対策も有効です。クラウドサービスを利用することで、物理媒体への保存自体を禁止するといった対策もあります。

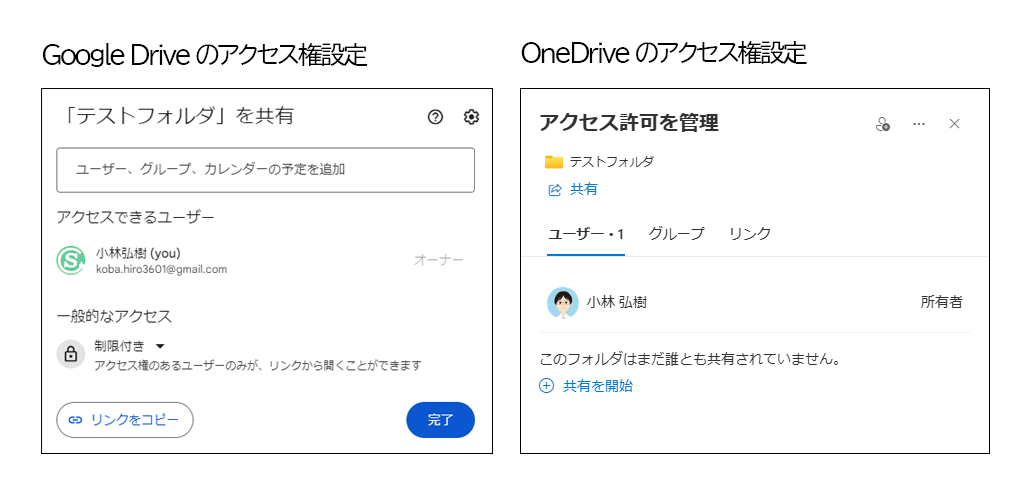

アクセス権の設定間違い

Google Drive、OneDrive など、クラウドストレージの利用が一般的になってきました。便利に使える一方、アクセス権の設定間違いや、誤った理解による設定で、インターネットに接続している誰もが見える状態にしてしまい、情報漏えいに繋がるケースが増えています。ツールの使い方は、使う本人に任せるだけでなく、組織的な教育が必要になってきています。許可されていないクラウドサービスの利用禁止も必要です。

ソーシャルエンジニアリング

ネットワークに侵入するために必要となるパスワードなどの情報を、情報通信技術を使用せずに盗み出す方法です。その多くは人間の心理的な隙や行動のミスにつけ込むものです。利用者のふりをしてパスワードを聞き出したり、後ろから近づいて覗き見たり(ショルダハッキング)、ごみ箱に捨てられた資料から情報を探し出したり(トラッシング)します。

最近では、特定の組織を狙った標的型攻撃メールで、ソーシャルエンジニアリングの手法が用いられることが多くなっています。

内部関係者による情報漏えい

内部関係者による機密情報の漏えいは、競争力の低下、損害賠償による経済的損失、社会的信用の失墜など、企業・組織にとって大きなダメージになり得ます。不正をおこさせないためのポイントと対策は、以下の通りです。

物理的な対策も重要ですが、内部不正を行うに至った気持ち変化 についても考えることが必要です。日々の仕事の改善活動、社内コミュニケーションの質改善、アンガーマネジメント(怒りの管理)など、信頼できる組織を築くことが、内部不正を防ぐための予防薬となります。

不正をおこさせないための5つのポイント

| ポイント | 具体的な対策 |

| (誘因の低減) その気にさせない | 内部不正に関する処罰を規定する コンプライアンス教育を通じた周知の徹底 良好な職場環境の構築 |

| (遵守義務) 知らなかったとはい言わせない | 守秘義務 および 競業避止義務(きょうぎょうひしぎむ)の誓約書の提出 |

| (持ち出し防止) 持ち出したくてもできない | 業務や権限に応じた重要情報への適切なアクセス権の設定・管理 私物記憶媒体の使用禁止 |

| (抑止力) やると見つかる | アクセスログの取得 システム操作履歴の監視 入退室の管理 監視カメラの設置 |

| (否認防止) やったのにやってないと言わせない | メールやウェブサービスのログ監視・管理 |

セキュリティインシデントを防ぐための対策

セキュリティインシデントを防ぐには、複数の対策を組み合わせて行う必要があります。限られたリソース(人・物・金)で最大限の効果を上げるために、自社の実情も考慮しながら、すぐに実行できる対策から始めて、対策レベルを上げていくことが必要です。

サイバー攻撃との戦いは、変化の激しい、終わりのない戦いです。「これさえやっておけば大丈夫」とはなりませんので、定期的に見直しを行い、確実に実行してください。

組織的な仕組みを構築する

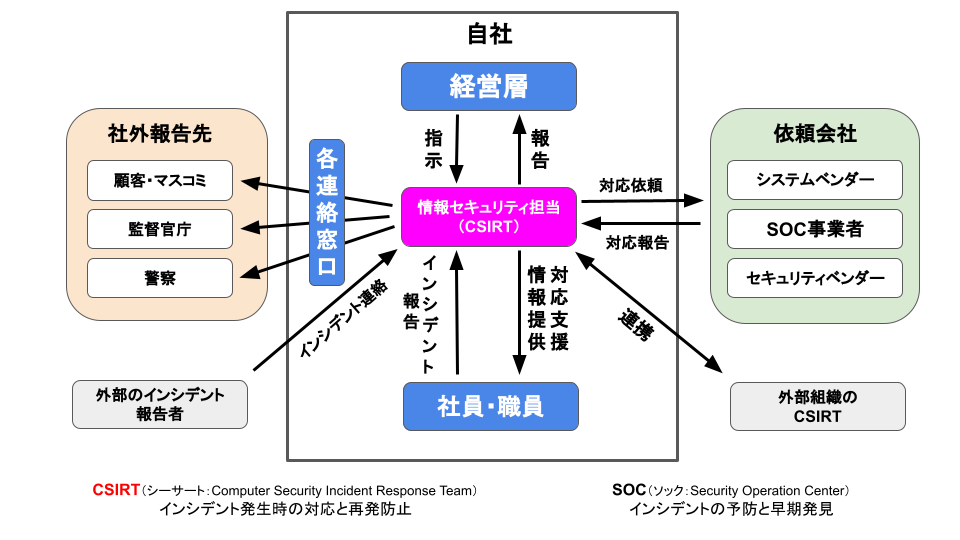

セキュリティインシデントの発生リスクを低減させるには、組織的な仕組みを構築しておくことが重要です。経済産業省では以下の3ステップでのセキュリティ体制の構築を推奨しています。

- セキュリティリスクを把握し、リスクを低減させるためのタスクを明確にする(情報セキュリティポリシーの策定)

- セキュリティの専門的な知見・経験をもつ セキュリティ統括機能(CSIRT) を設置し、経営層の意思決定をサポートする

- タスクをどの部署が担当するか割り当てを行い、セキュリティ統括機能と連携してタスクを実施する

情報セキュリティポリシーを策定する

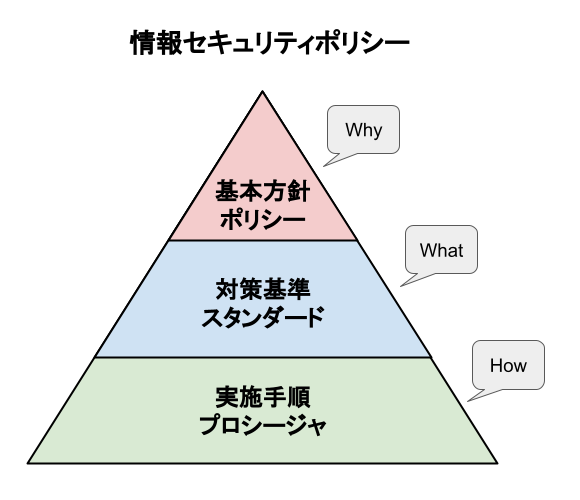

情報セキュリティの確保に組織的・体系的に取り組むことを 情報セキュリティマネジメント と言います。

情報セキュリティマネジメントを行うには、情報セキュリティ対策の方針と規則を定めることが必要です。規定化された対策の方針や行動指針を 情報セキュリティポリシー と言います。経営層をサポートして策定してください。

情報セキュリティポリシーを定めたら、すべての社員や職員に教育を行い、情報セキュリティポリシーに沿った行動が実行されるよう、意識の向上を促します。

情報セキュリティの概要

情報セキュリティポリシーは、「基本方針」「対策基準」「実施手順」 から構成されます。

<基本方針>

企業や組織の代表者による 情報セキュリティに対する方針・宣言 を記載します。

<対策基準>

基本方針を実践するために、守るべき情報資産を特定し、

想定されるリスクに対する対策、遵守事項や判断基準を記載します。

<実施手順>

全組織共通の手順や、業務・システム個別の手順と運用方法を記載します。

策定の注意点

形だけのものにならないように、以下に注意して策定してください。

- 経営層が策定の過程に関わるようにする

- 守るべき情報資産を明確にする

- 対象者の範囲を明確にする

- 運用や維持体制を考慮しながら策定する

- 社内の状況を踏まえて、実現可能な内容にする

- できる限り具体的に記述する

- 形骸化を避けるために、違反時の罰則を明記する

セキュリティインシデント発生時の対応方法の記載

セキュリティインシデントは、PCが使えない、ネットワークにアクセスできない、電話が使えない といった、通常では起こらない特別な事が発生します。情報セキュリティポリシーに記載されている対応方法に則して、冷静に・適切に・迅速に 対応を行うことことで、被害や損失を最小限に抑えることができます。

事前に決めた手順通りにはいかないことも多々あります。

その際は、被害にあった部署や情報セキュリティ担当だけに任せるのではなく、経営者に最終判断を求めてください。

- 復旧のために、通常業務をいつまで、どの範囲まで止めるか

- ランサムウェアの被害に遭った場合、通常は支払うものではないとされる身代金を、人命がかかっている等の緊急時に、敢えて支払うかどうか

情報セキュリティ教育

作成した情報セキュリティの周知と、最新のセキュリティ状況を共有するために、定期的な情報セキュリティ教育が必要です。分厚い資料を渡したり、形だけの方針や指針を伝えたりするだけでは、情報セキュリティポリシーに則って行動してもらうことはできません。以下のような工夫をしてください。

- 参加者を記録し、必須教育にする

- 情報セキュリティポリシーに関する同意書にサインしてもらう

- 最新の情報セキュリティインシデントの事例を挙げて、自分事化する

定期的な見直し

情報セキュリティポリシーは、運用を開始した後にも、社員や職員の要求や社会状況の変化、新たな脅威の発生などに応じて、定期的な見直しが必要です。見直しを行った後には、社員や職員への周知と再教育をしてください。見直し作業を継続的に繰り返すことが、情報セキュリティ対策の向上に役立ちます。

トラブル発生を想定した演習

トラブル発生を想定した演習を定期的に行うことも有効です。この演習は、情報管理のみが実施すればよいものではなく、経営層から一般社員まであらゆる立場の社員・職員の参加が望ましいです。策定した情報セキュリティに則った行動ができるか、確認してください。

IT資産を適切に管理する

セキュリティインシデント対策を行うには、自社が保有するIT資産を把握し適切に管理することが重要です。企業が保有するIT資産の数や種類が増加したことで、管理に手が回らず、脆弱性を含む機器やソフトウェアが放置されるケースも少なくありません。

手間をかけずに管理するには、ASM(Attack Surface Management)や IT資産管理ツール を導入するのがおすすめです。ASMはサイバー攻撃の対象になり得るIT資産を把握してリスクを早期に発見できます。IT資産管理ツールは端末・ソフトウェアを一元管理し、パッチの配布や操作履歴などのログを取得します。

OS・ソフトウェアを最新状態に保つ

OSやソフトウェアは、常に最新状態に保つよう心がけましょう。アップデートしないまま放置しておくと、脆弱性を突いたサイバー攻撃を受けるリスクが高まります。

各ベンダーは定期的にプログラムの追加や脆弱性の修正を行っているため、新しいパッチが配信されたら速やかにアップデートを行うことが大切です。

また時間の経過とともに、新たな脆弱性が発見されることもあります。即座に対応できるよう、自動更新の仕組みを利用するか、ベンダーからの通知を見逃さないようにしましょう。

基幹業務で使用しているサーバでは、止められないなどの理由によりソフトウェアの更新が先延ばしにされがちです。このようなサーバがサイバー攻撃を受け、長期間の業務停止や休業を強いられる可能性が高いです。安易な先延ばしを行わずに、経営者に判断を仰ぐことも必要です。

ソフトウエアのサポート切れに注意する

更新プログラム配布等のサポートは一定期間で終了するものがあります。サポート期間が切れたソフトウェアは脆弱性が発見された場合も修正されない場合があります。

サポート期間を見逃し易いものとして、ソフトウェア単体では使わず、他のシステムやアプリケーションを経由して使用されるものがあります。気づかないうちにソフトウェアのサポート期間が切れ、セキュリティ上のリスクを抱えるといったことが発生します。こうしたソフトウェアのサポート期間はソフトウェアの提供元が予め公表しているものもあります。サポート終了時期を事前に把握しておき、計画的に更新を行いましょう。

パスワード攻撃に備える

パスワード攻撃は、企業と個人のデータ漏えいで最も多い攻撃の手段です。いくつかの攻撃手段がありますが、基本的な部分を抑えておけば、大半の攻撃を防ぐことができます。社内で利用しているシステムで、パスワードポリシーが設定できるものは、以下を考慮して設定してください。

- 推測されにくいものにする

- 大文字+小文字+数字+記号 を組み合わせた10文字以上にする

- パスワードの使い回しをしない

- 連続でログインに失敗できる回数を指定する

| 8文字 | 10文字 | 12文字 | |

| 小文字のみ | 即時 | 1時間 | 3週間 |

| 最低1文字の大文字 | 22分 | 1カ月 | 300年 |

| 最低1文字の大文字 +数字 | 1時間 | 7カ月 | 2,000年 |

| 最低1文字の大文字 +数字+記号 | 8時間 | 5年 | 34,000年 |

多要素認証

認証の3要素 「知識情報」「所持情報」「生体情報」のうち、2つ以上を組み合わせて認証することです。最近のクラウドサービスでは、事前登録したメールアドレス や 事前登録した電話番号のSMS に、ワンタイムパスワード(期限を指定した1回だけ有効なパスワード)を送信し、入力して認証する仕組みが多くなっています。自社の状況を考慮する必要はありますが、多要素認証の導入もパスワード攻撃に有効な防御策になります。

Windowsのサインインオプション

サインインとは、署名して入るという意味で、ログインと同じ意味合いになります。

従来のWindowsでは、ログインにパスワードを入力していましたが、最近は、サインインオプションを使ってサインインします。

| オプション種類 | 概要 |

| 顔認証 | カメラを使ってサインインします(カメラ搭載の場合) |

| 指紋認証 | 指紋認証リーダーを使ってサインインします(リーダー搭載の場合) |

| PIN | Personal Identification Number の略文字です。 アカウント作成時に登録したデバイス固有の文字列を使ってサインインします |

| セキュリティキー | 外付けのセキュリティデバイスを使ってサインインします |

3Dセキュア

インターネット上でクレジットカードを使って決済する時に使われる本人認証サービスです。従来、インターネット上でクレジットカードを使う場合、カード番号・有効期限・セキュリティコード を入力して本人認証していましたが、クレジットカードを盗まれると、不正利用を防ぐ手段がありませんでした。3Dセキュアでは、事前にクレジットカード会社に登録したIDとパスワードを使って追加認証します。日本では、2025年3月末を目処に導入が義務化されことになりました。3Dセキュア1.0 と 3Dセキュア2.0 の2種類があります。

| 種類 | 説明 |

| 3Dセキュア1.0 | 購入都度、追加認証が必要。 購入手続きの途中であきらめてしまうケース(カゴ落ち)が多くなる。 |

| 3Dセキュア2.0 | カゴ落ち防止の為に策定された。 クレジットカード会社が購入先のリスクを判断して追加認証を不要にしたり(リスクベース認証)、ワンタイムパスワード認証や生体認証が利用できるようになった。 |

Webブラウザのパスワードマネージャー

Chrome や Edge などの主要なブラウザには、パスワードマネージャーが搭載されています。ブラウザを提供しているサービス会社でアカウントを作成して、ログイン・同期すると、ブラウザのパスワードマネージャーで保存したパスワードが、他の情報端末のWebブラウザでも使用することができます。便利に使えますが、Webブラウザのユーザーとパスワードが漏れると、登録してあるWebサービス全てに不正アクセスできてしまうので、Webブラウザのログインパスワードは、複雑で長いパスワードを設定してください。

パスワード管理アプリ

Webブラウザのパスワードマネージャーは、利用するWebブラウザ専用のものですが、パスワード管理アプリは、複数のWebブラウザで利用できます。無料/有料、様々なアプリがありますが、パスワード管理アプリのユーザーとパスワードが漏れると、登録してあるWebサービス全てに不正アクセスできてしまうので、アプリを提供している会社が信用できる会社か、よく検討してから導入するようにしてください。

クラウド型ファイルサーバーのアクセス権設定

GoogleDrive、OneDrive、Dropbox など、クラウド型ファイルサーバーの利用が一般的になってきました。その一方で、アクセス権の設定誤りによる情報漏えいも増えています。アクセス権の設定を利用者にお任せしている場合が多いですが、アクセス権の仕組みの理解と操作方法については、情報セキュリティ担当として教育する必要があります。利用者に全てお任せでは、設定誤りによる情報漏えいは防げません。

ソーシャルエンジニアリング対策を決めておく

企業や組織の機密を狙ったソーシャルエンジニアリングの手法は、古くから存在しますが、最近は、標的型攻撃の被害が深刻化していることから、再び注目を集めています。ひとりの社員・職員の情報が漏えいするということが、組織全体の情報セキュリティレベルの低下につながります。

すべての社員・職員にソーシャルエンジニアリングに対する適切な対策を心がけるように指導しましょう。社員・職員への研修にあたっては、実際にあったソーシャルエンジニアリングの手口を紹介したり、体験させる手法も有効です。

| ソーシャルエンジニアリングの手口 | 説明 |

| 電話でパスワードを聞き出す | 昔からある代表的な方法です。何らかの方法でユーザ名を入手したら、その利用者のふりをして、ネットワークの管理者に電話をかけ、パスワードを聞き出したり、パスワードの変更を依頼したりします。逆に管理者になりすまして、利用者にパスワードを確認するといったこともあります。これらの対策としては、電話ではパスワードなどの重要な情報を伝えないというルールを決めておくしかありません。 |

| 肩越しにキー入力を見る (ショルダハッキング) | パスワードなどの重要な情報を入力しているところを、後ろから近づいて、覗き見る方法です。肩越しに覗くことから、ショルダ(shoulder=肩)ハッキングと呼ばれています。外出先で注意するのは当然ですが、たとえオフィス内であっても、パスワードやクレジットカードの番号など、重要な情報を入力する際は、周りに注意してください。 |

| ごみ箱を漁る (トラッシング) | 外部からネットワークに侵入する際に 事前の情報収集 として行われることが多いのがトラッシングです。ごみ箱に捨てられた資料(紙や記憶媒体)から、サーバやルータなどの設定情報、ネットワーク構成図、IPアドレスの一覧、ユーザ名やパスワードといった情報を探し出します。これらの対策としては、紙や記憶媒体にある情報を読み取られることがないよう、シュレッダーにかけたり、破壊するなど破棄方法にも注意が必要です。 |

無線LANのセキュリティ設定

無線LANは、レイアウトの変更が容易であるなどの利便性から、オフィスや一般家庭においても従来の有線LANを置き換える形で導入が進んでいます。また、最近では公衆無線LANサービスが普及し、公共施設、駅や空港、カフェやレストランなどでも利用できるようになっています。しかし、無線LANはその性質上、通信内容の傍受(盗聴)や不正利用、アクセスポイントのなりすましなどの危険性が存在します。

機密データや顧客データを持つ企業や組織で、無線LANを安全に利用するには、情報セキュリティポリシーや利用規定によって、ルールを明確化することが重要です。その上で、適切な情報セキュリティ対策を行った上で社員・職員に利用させることが求められます。

社内や組織内に無線LANのアクセスポイントを設置して運用する場合には、アクセスポイントで適切な暗号化を設定するようにします。現時点では、WPA2方式またはWPA3方式による暗号化が推奨させていますが、WPA3の方がより強固な暗号化方式を利用できます。また、かつて利用されていたWEPという暗号化方式は、脆弱性があるため、利用すべきではありません。

アクセスポイントに設定する管理パスワード、認証・暗号化のための共有鍵は、無線LANのネットワーク識別子であるSSIDから類推できるような安易なものにしないなど、注意が必要です。パスワードの設定に関しては、「パスワード管理の推奨」を参照してください。

さらに、現在は IEEE802.1X 認証への対応など、セキュリティ機能を強化した無線LAN機器が普及していますので、そのような機器を導入することも積極的に検討しましょう。

企業が守るべき無線LANの対策については、以下のリンクも参考にしてください。

セキュリティツールを導入する

安全性を高めるには、セキュリティツールの導入も効果的です。主なセキュリティツールには、以下のようなものがあります。

パソコン(情報端末)のセキュリティツール

| ツール名 | 概要 |

| ウイルス検出ソフト | アンチウイルスとも言います。 既知のコンピュータウイルスの検知・排除を行いコンピュータを保護します。 Microsoft Defender など、OS標準のウイルス検出ソフトで保護する場合は、UTMなどのセキュリティツールと組み合わせることを推奨しています。 |

| エンドポイントセキュリティソフト | ウイルス検出ソフトの機能に加え、ファイアウォール、アンチスパム、Webフィルタリング、IDS、IPS などの機能が追加されたものです。製品によって提供されている機能と価格が大きく異なるので、導入時には、必要な機能が含まれているか、よく確認してください。 |

| IT資産管理ツール | 端末・ソフトウェアを一元管理し、パッチの配布や操作履歴などのログを取得します。 |

| 脆弱性診断ツール (Attack Surface Management) | システムやアプリケーションに潜む脆弱性を発見します。 |

| EDR (Endpoint Detection and Response) | 情報端末の挙動を監視し、不審な挙動を検知して管理者へ通知します。ウイルス自体の感染は防げないため、ウイルス検出ソフトとセットで導入します。 |

| XDR (Extended Detection and Response) | 情報端末だけでなく、クラウドサービス、メール、業務システムといった社内システム全体の挙動を監視し、攻撃されたエンドポイントの隔離・修復を自動で行います。ウイルス自体の感染は防げないため、ウイルス検出ソフトとセットで導入します。 |

ネットワークのセキュリティツール

| ツール名 | 概要 |

| IT資産管理ツール | 端末・ソフトウェアを一元管理し、パッチの配布や操作履歴などのログを取得します。 |

| ファイアウォール | 送信元と送信先の通信の許可を制御します。 契約しているISP(インターネットサービスプロバイダ)が提供している場合もありますが、ISPによって提供内容が異なるので、必ず確認してください。 |

| XDR (Extended Detection and Response) | 情報端末だけでなく、クラウドサービス、メール、業務システムといった社内システム全体の挙動を監視し、攻撃されたエンドポイントの隔離・修復を自動で行います。ウイルス自体の感染は防げないため、ウイルス検出ソフトとセットで導入します。 |

| IDS (Intrusion Detection System) | ネットワークへの不正侵入を検知して管理者へ通知します。 異常なパターンを登録して、パターンにマッチした通信を検知する「シグネチャ型」と、正常なパターンを登録して、パターンから外れた通信を検知する「アノマリ型」があります。 |

| IPS (Intrusion Prevention System) | ネットワークへの不正侵入を防御します。 IDSとセットで導入し、検知した異常な通信を遮断します。 DoS/DDoS攻撃 や バッファーオーバーフロー攻撃 に有効です。 |

| UTM (Unified Threat Management) | 様々なセキュリティ機能を1つに集約した機器で、ネットワークに対する脅威を検知して阻止する事ができます。(ファイアウォール、アンチウイルス、アンチスパム、Webフィルタリング、IDS、IPSなど) |

Webサイト(ホームページ)のセキュリティツール

| ツール名 | 概要 |

| ファイアウォール | 送信元と送信先の通信の許可を制御します。 契約しているISP(インターネットサービスプロバイダ)が提供している場合もありますが、ISPによって提供内容が異なるので、必ず確認してください。 |

| 脆弱性診断ツール (Attack Surface Management) | システムやアプリケーションに潜む脆弱性を発見します。 |

| XDR (Extended Detection and Response) | 情報端末だけでなく、クラウドサービス、メール、業務システムといった社内システム全体の挙動を監視し、攻撃されたエンドポイントの隔離・修復を自動で行います。ウイルス自体の感染は防げないため、ウイルス検出ソフトとセットで導入します。 |

| IDS (Intrusion Detection System) | ネットワークへの不正侵入を検知して管理者へ通知します。 異常なパターンを登録して、パターンにマッチした通信を検知する「シグネチャ型」と、正常なパターンを登録して、パターンから外れた通信を検知する「アノマリ型」があります。 |

| IPS (Intrusion Prevention System) | ネットワークへの不正侵入を防御します。 IDSとセットで導入し、検知した異常な通信を遮断します。 DoS/DDoS攻撃 や バッファーオーバーフロー攻撃 に有効です。 |

| UTM (Unified Threat Management) | 様々なセキュリティ機能を1つに集約した機器で、ネットワークに対する脅威を検知して阻止する事ができます。(ファイアウォール、アンチウイルス、アンチスパム、Webフィルタリング、IDS、IPSなど) |

| WAF (Web Application Firewall) | Webアプリケーションの脆弱性を悪用した攻撃からWebサイトを保護します。Webサーバーの前に設置して通信を解析・検査し、攻撃と判断した通信を遮断します。 SQLインジェクション攻撃 や クロスサイトスクリプティング攻撃 に有効です。 |

電子メールのセキュリティツール

| ツール名 | 概要 |

| ウイルス検出ソフト | アンチウイルスとも言います。 既知のコンピュータウイルスの検知・排除を行いコンピュータを保護します。 Microsoft Defender など、OS標準のウイルス検出ソフトで保護する場合は、UTMなどのセキュリティツールと組み合わせることを推奨しています。 |

| ファイアウォール | 送信元と送信先の通信の許可を制御します。 契約しているISP(インターネットサービスプロバイダ)が提供している場合もありますが、ISPによって提供内容が異なるので、必ず確認してください。 |

| EDR (Endpoint Detection and Response) | 情報端末の挙動を監視し、不審な挙動を検知して管理者へ通知します。ウイルス自体の感染は防げないため、ウイルス検出ソフトとセットで導入します。 |

| XDR (Extended Detection and Response) | 情報端末だけでなく、クラウドサービス、メール、業務システムといった社内システム全体の挙動を監視し、攻撃されたエンドポイントの隔離・修復を自動で行います。ウイルス自体の感染は防げないため、ウイルス検出ソフトとセットで導入します。 |

| UTM (Unified Threat Management) | 様々なセキュリティ機能を1つに集約した機器で、ネットワークに対する脅威を検知して阻止する事ができます。(ファイアウォール、アンチウイルス、アンチスパム、Webフィルタリング、IDS、IPSなど) |

| SPF (Sender Policy Framework) | メール送信先の受信サーバーが、自社のドメインメールが、正当なメールサーバーから送信されているかを検証できるようにする仕組みです。ドメインを管理しているDNSサーバのSPFレコードに設定し、ドメインメールのなりすましを防止できます。 SPFの設定をしていないと、メールの受信を拒否するサーバーが増えていますので、必ず設定してください。 |

| DKIM (DomainKeys Identified Mail) | 自社が送信するドメインメールに公開鍵の電子署名を行って、受信サーバーが、実際にメールを送信したのがドメイン所有者であることを確認する仕組みです。ドメインを管理しているDNSサーバのTXTレコードに公開鍵を登録し、自社のドメインメールのなりすましを防止できます。DKIMの設定をしていないと、メールの受信を拒否するサーバーが増えていますので、必ず設定してください。 |

| DMARC (Domain-based Message Authentication Reporting and Conformance) | 送信元ドメインを偽る「なりすまし」メールを見つけて、動作を指定するための仕組みです。SPF や DKIM と同時に使用する必要があります。DMRCに対応しているメールサーバーを使用する必要があります。メルマガなど大量のメールを送信する場合、Gmailなど、DMARCに対応していないと、メールの受信が拒否されます。 |

バックアップを取得する

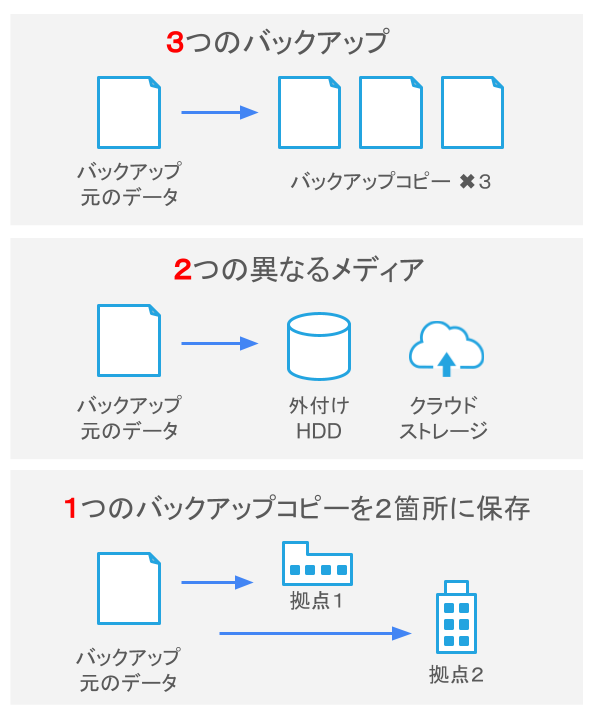

データは企業や個人にとって重要な資産です。自然災害や人為的ミス、ランサムウェア被害などのさまざまな要因により、データが失われるリスクがあります。そうしたリスクに備えるために、バックアップは必要不可欠です。

ただバックアップを取得すればよいというものではありません。取得したバックアップをどのように管理するか、ルールを決めて運用することで、有事の際も迅速に使用する事ができます。(復旧手順の確認と練習も重要です)

情報セキュリティ業界で広く受け入れられているバックアップの 3-2-1ルール というものがあります。重要なデータを保護するための優れた手法の1つです。すべて実現することは難しいかもしれませんが、参考にしてください。

社員や職員がパソコンや情報端末に保存しているデータも、大切な情報資産のひとつです。情報セキュリティ担当が行うバックアップ対象から外れるものは、それぞれの利用者に対して情報のバックアップを指示しなければなりません。

その際には、バックアップの保存先(メディアやバックアップサーバなど)、使用するバックアップソフトや方法、バックアップの頻度など、各利用者の持つ情報資産の重要度をきちんと把握して、適切なアドバイスを行う必要があります。

また、利用者がバックアップに外部記憶媒体を使用する場合には、データの持ち出しによる機密情報や個人情報の漏洩(ろうえい)が発生する可能性が高くなるという点に注意してください。バックアップにおいて、外部記憶媒体を推奨する場合には、情報セキュリティポリシーなどで、不要な持ち出し を禁止したり、保管場所を規定したりといった情報管理上のルールを徹底することが必要です。

適正にログを取得して保管する

外部からの不正アクセスやウイルス感染により、組織内部からの情報漏洩等の事故が発生してしまった場合、そのことにいち早く気づき、被害状況や影響範囲の調査などの事後対応を効果的に行うためには、ログ(通信記録)の取得と保管が重要になります。

そのときネットワークでどのような通信が行われていたか、情報システム内で何が起こっていたかなど、後から追跡調査を行う際にログの解析が役立ち、事故の原因究明や、事後の抜本的な対策を導き出すことにつながります。

ログの種類と内容

ログの具体的な例としては次のものが挙げられます。

ファイアーウォールを通過した通信、または拒否された通信のログ

侵入検知システム(IDS)や侵入防止システム(IPS)が監視した通信のログ

DHCPサーバがパソコンにIPアドレスを割り当てたログ

ファイルサーバへのアクセスのログ

ファイルの参照や、編集などの成功や失敗のログ

情報システムへのログイン、ログアウトなど認証の成功や失敗のログ

Webサーバへのアクセスのログ

Webサーバが利用者から受け取った入力内容のログ

Webプロキシサーバが中継した通信のログ

データベースサーバへのアクセスのログ

アプリケーションが出力する処理結果の正常終了、異常終了などのログ

パソコンの監査のログ

それぞれのサーバやシステムが出力するログの内容は、通信やアクセスの送信元・送信先のIPアドレスを始めとして、通信に使用されるポート番号、命令の内容、通信データ自身など、さまざまなレベルがあります。出力されるログの詳細度は一般的には設定によって制御できますが、どのような内容のログを取得するべきかは、組織が扱うデータの性質や、システムの処理能力、ネットワーク構成などに大きく関係します。さらに、組織が受ける可能性があるネットワーク攻撃を事前に想定し、それを考慮したログの取得・管理方法を設計に反映することで、調査が必要になった場合に、より役に立つ情報を得られることが考えられます。

必要なログの種類と内容について、組織内で十分に検討を行い、適切なログを取得できるようにしましょう。

システムの時刻同期の必要性

ログを取得する場合、各コンピュータ間でシステムの時刻を一致させておく必要があります。この時刻の同期が不適切であると、ログに記録された時刻がずれてしまい、各システム間でログを相関的に分析することが困難になります。

システムの時刻を同期させる手段として、一般的にNTP(Network Time Protocol)が広く利用されています。実際にNTPが正しく設定され、正常に動作していることを確認しておくことが重要です。

ログの保管とバックアップ

ログは、収集した機器の本体内ではなく、ログ取得のために別途ログ管理システムなどを設計し、そこで保管を行うことが推奨されます。そうすることで、ログの改ざんなどの不正行為からの保護だけでなく、ログ解析プログラムによる可視化処理を行ったり、保存期間の制御なども行いやすくなります。

また、一定期間を経過したログの保管方法として、コストや保存期間を考慮し、外部記憶媒体等に保管する運用も検討しましょう。通常のデータのバックアップと同様に、ログのバックアップも重要になります。

ログの取り扱いの注意

ログには、誰と誰がいつどのような内容の通信を行ったか、という情報が記録されています。また、企業秘密に関する情報や、電子メールの内容、利用者が入力した個人情報などがそのまま含まれている場合もあります。ログは機密情報であるということを理解し、取り扱いには十分な注意が必要です。

例えば、外部のセキュリティ調査会社にログを開示して調査を依頼する際には、ログの内容に関して秘密保持契約を結んだり、ログを外部に持ち出さなければならない際にはデータの暗号化を検討するなど、秘密の保全に関する対応が必要であることを理解しましょう。

さらに、自分が管理するネットワークのセキュリティレベルを維持するためには、ファイアウォールやIPSの導入を行った後にも、適宜ログを確認したり、システムが発するセキュリティ警告などの内容を確認して、必要な対応を行っていくことが重要です。このような日常の運用にかかるコストも考慮して導入を計画しましょう。

セキュリティインシデントが発生した際の対応方法

①インシデントを発見したら速やかに報告する

②被害拡大を防ぐための初動対応をする

③発生した事象について詳細な調査を行う

④社外へ通知・報告・公表などを行う

⑤被害の拡大を抑制する措置と、事態の復旧に向けた対策をとる

⑥再発防止策の実施や調査報告書の作成などを行う